Sumário

1. Sumário Executivo

1.2. Risco Atual para Organizações

1.3. Medidas Prioritárias de Mitigação

2. Descrição da Ameaça

3. Avaliação de Impacto

4. Análise de exposição

4.2. Riscos Associados

5. Estratégias de Mitigação

6. Detecção de Comprometimento

7. Provas de Conceito (PoCs)

8. Indicadores de Comprometimento (IoCs)

9. Regra para detecção de exploração

9.2. Sigma

10. Referências

1. Sumário Executivo

Uma vulnerabilidade crítica de dia zero no Microsoft SharePoint, identificada como CVE-2025-53770 e conhecida como ToolShell, está sendo ativamente explorada desde 18 de julho de 2025. Esta vulnerabilidade permite execução remota de código (RCE) sem autenticação em servidores SharePoint on-premises (versões 2016, 2019 e Subscription Edition), resultando em comprometimento total do sistema.

Mais de 75 organizações foram afetadas globalmente, com varreduras indicando mais de 16.000 servidores expostos podem estar vulneráveis devido à ausência de patches, especialmente para o SharePoint Server 2016.

A exploração em massa, observada em 18 e 19 de julho de 2025, utiliza ferramentas como ysoserial e Sharpyshell, permitindo roubo de dados, acesso persistente e movimento lateral na rede.

1.2 Risco Atual para Organizações

A CVE-2025-53770 representa um risco crítico para organizações que utilizam servidores SharePoint on-premises, especialmente aquelas com sistemas expostos à internet. A ausência de patches para o SharePoint Server 2016 e a exploração ativa de mais de 16.000 servidores globalmente aumentam a probabilidade de ataques bem-sucedidos.

1.3 Medidas Prioritárias de Mitigação

Aplicação Imediata de Patches: Instalar as atualizações KB5002741 (SharePoint 2019) e KB5002768 (Subscription Edition) em todos os servidores aplicáveis. Para SharePoint 2016, desconectar sistemas da internet até que um patch esteja disponível.

Habilitação do AMSI: Configurar o Antimalware Scan Interface com Microsoft Defender Antivirus em modo completo para bloquear explorações.

Rotação de Chaves: Executar a rotação das chaves de máquina ASP.NET usando o cmdlet Update-SPMachineKey e reiniciar o IIS.

Monitoramento e Varreduras: Realizar varreduras internas para identificar servidores expostos e monitorar indicadores de comprometimento (IoCs), como o arquivo spinstall0.aspx.

A implementação imediata dessas medidas é essencial para reduzir a superfície de ataque, proteger ativos críticos e mitigar os riscos de exploração em andamento.

2. Descrição da Ameaça

- Nome da Vulnerabilidade: ToolShell (CVE-2025-53770, CVE-2025-53771, CVE-2025-49706, CVE-2025-49704)

- Tipo: Execução Remota de Código (RCE), Não Autenticada

- Pontuação CVSS: 9.8 (Crítica)

- Versões Afetadas: SharePoint Server 2016

- SharePoint Server 2019

- Subscription Edition (on-premises)

- SharePoint Online (Microsoft 365) não é afetado.

- Método de Exploração: A vulnerabilidade explora a desserialização de dados não confiáveis, permitindo que atacantes executem código arbitrário. Ferramentas como ysoserial (GitHub) e Sharpyshell (GitHub) são usadas para gerar payloads e manter persistência. Atacantes implantam arquivos maliciosos, como spinstall0.aspx, para garantir acesso contínuo.

- Cronologia

- Identificada em 18 de julho de 2025, às 18:00 UTC.

- Ondas de exploração em 18 e 19 de julho de 2025.

- Adicionada ao Catálogo de Vulnerabilidades Exploradas da CISA em 20 de julho de 2025.

3. Avaliação de Impacto

A exploração bem-sucedida permite que atacantes:

- Obtenham controle total do servidor, acessando arquivos, configurações internas e conteúdo do SharePoint.

- Roubem chaves criptográficas (MachineKeys), permitindo acesso persistente mesmo após patches.

- Realizem movimento lateral na rede, comprometendo outros sistemas.

- Causem roubo de dados, interrupção de serviços e danos à reputação organizacional.

Até o momento, mais de 75 organizações foram comprometidas, com potencial para impactos significativos em setores que dependem do SharePoint para colaboração e gerenciamento de documentos.

4. Análise de Exposição

Realizamos uma busca no Shodan em 21 de julho de 2025 para identificar dispositivos potencialmente vulneráveis à CVE-2025-53770.

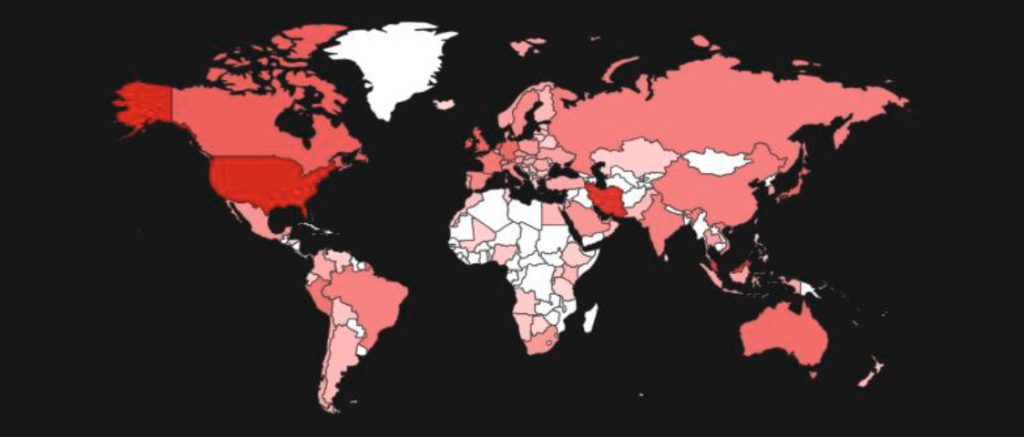

O mapa gerado a partir dos dados do Shodan exibe a distribuição geográfica dos 16.000 servidores potencialmente vulneráveis, com maior densidade nos Estados Unidos, Irã e Malásia.

4.2 Riscos associados

Os ~16.000 servidores potencialmente vulneráveis representam um risco crítico devido à possibilidade de exploração automatizada, como observado nas ondas de ataque de 18 e 19 de julho de 2025. A exposição pública desses sistemas facilita o comprometimento em massa, roubo de dados sensíveis e acesso persistente via chaves criptográficas roubadas. Setores como governo, saúde e finanças, frequentemente associados a domínios encontrados nos banners do Shodan, estão particularmente em risco.

5. Estratégias de mitigação

Atualizações de Segurança

- SharePoint Server 2019: Aplicar KB5002741.

- SharePoint Server Subscription Edition: Aplicar KB5002768.

- SharePoint Server 2016: Atualização de segurança ainda não disponível; verificaratualizações regularmente.

6.Detecção de Comprometimento

- Verificar a presença do arquivo spinstall0.aspx com o hash SHA256 especificado

- Analisar logs de servidor para requisições HTTP suspeitas, como POSTs para/ToolPane.aspx.

- Monitorar conexões de rede dos IPs de origem listados.

- Usar ferramentas de segurança para detectar padrões de ataque associados, comopayloads gerados por ysoserial ou Sharpyshell.

7.Provas de Conceito (PoCs)

- Identificamos um total de tres repositórios contendo potenciais PoCs para a exploraçãoda vulnerabilidade, porem nenhum deles foi diretamente comprovado como funcional

- A exploração foi demonstrada no Pwn2Own Berlin 2025, com weaponização em 72 horasapós divulgação, indicando alta disponibilidade de exploits entre atores maliciosos.

8.Indicadores de Comprometimento (IoCs)

Indicador | Detalhes |

|---|---|

Arquivo Malicioso | 92bb4ddb98eeaf11fc15bb32e71d0a63256a0ed826a03ba293ce3a8bf057a514 |

Artefato Adicional | 30955794792a7ce045660bb1e1917eef36f1d5865891b8110bf982382b305b27 |

Endereço de IP | 107.191.58[.]76 |

Endereço de IP | 104.238.159[.]149 |

Endereço de IP | 96.9.125[.]147 |

Endereço de IP | 103.186.30[.]186 |

9.Regra para detecção de exploração

9.2 Sigma

title: Exploração Potencial da CVE-2025-53770 no SharePoint

id: ba479447-721f-42a9-9af2-6dcd517bbdb3

status: experimental

description: |

Detecta a criação de arquivos como spinstall.aspx, o que pode indicar a exploração bem-sucedida da CVE-2025-53770.

A CVE-2025-53770 é uma vulnerabilidade zero-day no SharePoint que permite execução remota de código.

references:

- https://research.eye.security/sharepoint-under-siege/

- https://msrc.microsoft.com/blog/2025/07/customer-guidance-for-sharepoint-vulnerability-cve-2025-53770/

author: SocRadar

date: 2025-07-21

tags:

- attack.initial-access

- attack.t1190

- cve.2025-53770

- detection.emerging-threats

logsource:

product: windows

category: file_event

detection:

selection:

TargetFilename|endswith: '\spinstall0.aspx'

condition: selection

falsepositives:

- Unknown

level: critical

10. Referências

Eye Security: SharePoint Under Siege.

Microsoft Security Response Center: Customer Guidance for SharePoint Vulnerability CVE-2025-53770.

CISA: Microsoft Releases Guidance on Exploitation of SharePoint Vulnerability (CVE-2025-53770).

National Vulnerability Database: CVE-2025-53770.

Microsoft: Security Update for SharePoint Server 2019 (KB5002741).

Microsoft: Security Update for SharePoint Server Subscription Edition (KB5002768).